CMS & Web

Deine Tutorials zu CMS und grundlegenden Programmierkenntnissen

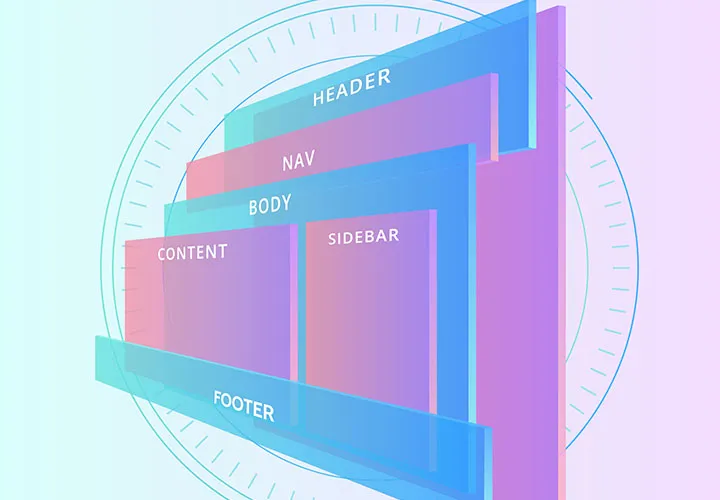

Texte, Fotos, Grafiken, Sounds und Seiten – sobald du im Web aktiv bist, musst du deine Inhalte organisieren, um selbst bei Tausenden Dateien und in Großprojekten den Überblick zu behalten. Das Mittel der Wahl: Content-Management-Systeme. Mit unseren CMS-Tutorials machst du dich digital noch fitter. Und weil du auf im Netz immer wieder auch HTML-Codes oder den ein oder anderen Python-Zeilen begegnest, kannst du dir mit den Trainings gleich noch die Grundlagen der Programmierung aneignen.

So sprechen deine Webseiten & Apps wie ChatGPT

Für moderne Websites & Apps

Webseiten und Apps selbst entwickeln

Alle relevanten Features detailliert erklärt

Schreibe deine eigenen Zeilen!

Alle wichtigen Module erklärt!

VPN-Grundlagen & eigenes VPN einrichten

Die Web-Software – vom Blog bis zum Online-Shop

Beschreite den Python-Weg der Programmierung

Betrieb machen kann so einfach sein!

Programmieren von Anfang an verstehen

Struktur und Ordnung für deine Software-Projekte

Programmiere deine Ideen

Generiere CSS-Code auf eine völlig neue Weise!

Entwickle interaktive Bedienoberflächen

Die Sprache der Dynamik!

Bring dein Programm zur Anwendung

Deine Inhalte im Top-Ranking!

Dein Einstieg in die Web-Entwicklung!

Erkenne den wahren Wert deiner Web-Projekte!

Von den Grundlagen bis zur GUI!

Das Training für blutige Anfänger

Deine Code für mehr Wissen

Tutorials zu Webdesign, CMS und Entwicklung

Lerne mit praktischen Online-Tutorials

Die Grundlagen der Programmierung – von HTML bis Python

Ob du fürs Web Bilder aufbereitest oder Marketing-Texte schreibst: Früher oder später kommt der Moment, in dem du WordPress öffnest oder mit Entwicklern zusammenarbeitest. Gut, wenn du da mitreden, mitmachen und mit grundlegenden Programmierkenntnissen glänzen kannst. Genau dafür sind unsere Tutorials im Bereich Web und CMS ausgelegt: Indem du dir den Umgang mit HTML, CSS, PHP und JavaScript und gerne auch mit jQuery oder Python aneignest, kannst du selbst kleine bis größere Code-Probleme beheben. Programmierkenntnisse voraus!